Después de leer algunos supuestos tutoriales sobrecómo hackear WhatsApptemas que alguien puede olfatear fácilmente en su cuenta y espiar todas sus conversaciones? Bueno, debes preocuparte por tu privacidad, pero no tienes que ser paranoico. Espiar las charlas de WhatsApp no es una tarea imposible, teóricamente todos los sistemas informáticos pueden "perforar", pero afortunadamente la situación no es tan desesperada como la que leemos.

Con las últimas implementaciones en términos de cifrado, las conversaciones de WhatsApp se han vuelto mucho más difícil de detectar que nunca antes y es casi imposible "atrapar" sin acceso físico al teléfono de la víctima. Esto significa que con una pizca de atención, configurando correctamente su teléfono inteligente y evitando conectarse a redes inalámbricas públicas, puede dormir razonablemente tranquilo. ¿Te gustaría saber más? Bueno, entonces sigue leyendo. Ahora te muestro las principales técnicas utilizadas por los ciberdelincuentes para hackear las cuentas de WhatsApp y las mejores estrategias para defenderse.

Atención: espiar las conversaciones de otros es un crimen castigado por la ley. Este tutorial fue escrito solo con fines ilustrativos, por lo tanto, no me hago responsable del uso que usted pueda hacer de la información contenida en él.

- Inicio Los sistemas de protección de WhatsApp WhatsApp

- de Hacking Web / Escritorio copias clonadas

- luz Usos WhatsApp

Los sistemas de protección de WhatsApp

Para averiguar cuáles son las principales técnicas utilizadas por los ciberdelincuentesWhatsApp truco que primero hay que entender cómo funciona la aplicación y cuáles son los sistemas de protección adoptados por este último.

WhatsApp usa un sistema de cifrado de extremo a extremo (de extremo a extremo) que permite que el contenido de las conversaciones solo se vea a los remitentes y destinatarios legítimos. Con el cifrado de extremo a extremo, la información está protegida con una especie de cerradura digital, viajan en forma encriptada al servidor de WhatsApp y luego llegará el teléfono inteligente del recipiente donde se descifra y luego son leídos por este último. Todo sucede automáticamente, sin que los usuarios tengan que hacer nada, gracias a dos claves criptográficas: una pública que se comparte entre los usuarios y otra privada que reside exclusivamente en el teléfono inteligente de cada usuario. Otra cosa importante para subrayar es que el cifrado no solo abarca los mensajes de texto, sino también las fotos, los videos y todo otro contenido que pueda ser administrado por WhatsApp.Para ser más precisos, el sistema de cifrado utilizado por WhatsApp se llama TextSecure

, es de código abierto y ha sido desarrollado por la empresa abierta Whisper Systems, que ha anunciado su colaboración con el famoso servicio de mensajería en noviembre de 2014. Este significa que previamente WhatsApp no utilizó la misma medida de protección. Utilizó un sistema de cifrado basado en el algoritmo RC4, que solo funcionó (desde el teléfono del remitente hasta los servidores de servicio) y fue mucho más fácil de atacar.Algunas pruebas realizadas por la empresa de seguridad Heise en abril el año 2015 mostraron que el principio de extremo a extremo de cifrado no se adoptó de forma simultánea en todas las versiones de WhatsApp: el momento de la prueba sólo estaba disponible en Android, mientras que en el otro las plataformas de software aún se usaban con el algoritmo RC4, pero ahora la situación ha cambiado y afortunadamenteel cifrado de extremo a extremo está activo en todas las versiones de WhatsApp

independientemente del sistema operativo instalado en el teléfono inteligente. Si desea obtener más información al respecto, también puede leer mi tutorial sobre cómo cifrar WhatsApp.recapitular: Ahora WhatsApp debe ser razonablemente seguro, cifrado, de extremo a extremo principio debería evitar que los atacantes para capturar nuestras conversaciones a través de actividades tales como la inhalación redes inalámbricas (es decir, el control de la red a la que está conectado al teléfono inteligente), pero, por desgracia hay algunos factores desconocidos que deben tenerse en cuenta.En primer lugar hay que decir que WhatsApp es una

software de código cerrado, así que no podemos mirar a su código fuente y que no se puede saber si plenamente el principio de cifrado de extremo a extremo se llevó a cabo sin problemas. Luego hay otras técnicas, menos sofisticadas, pero no menos efectivas, que le permiten espiar WhatsApp y conversaciones dentro de la aplicación. Veamos algunos de los más extendidos.Hackerare WhatsApp Web / Desktop¿Conoce

WhatsApp Web

? Este es un servicio en línea que le permite usar WhatsApp desde su computadora sin instalar un software específico. También hablé de ello en mi tutorial sobre WhatsApp para PC.Web WhatsApp es capaz de almacenar la identidad del usuario, por lo que después del primer inicio de sesión no tiene que autenticarse de nuevo, y funciona incluso si el teléfono inteligente no está conectado a la misma red inalámbrica PC (siempre y cuando esté conectado a cualquier red Wi-Fi, o incluso la red de datos 3G / LTE).A partir de estas "pistas" se puede entender fácilmente que un atacante podría robar su teléfono con cualquier excusa, lo utilizan para acceder a WhatsApp web en su ordenador (solo escanear un código QR con un teléfono con cámara) y espiar a sus mensajes de manera continua sin que te des cuenta ¡Y desafortunadamente no termina aquí!

La misma web "defecto" WhatsApp también se encuentra en

cliente oficial de WhatsApp para aplicaciones de Windows y MacOS

y tabletas que le permiten usar WhatsApp en Android y iOS que utilizan WhatsApp Web (que informé diferente en mi post sobre aplicación para WhatsApp). ¿Cómo defender- para evitar este riesgo, principalmente evita el pago de teléfono inteligente con desconocidos (o personas que no confían ciegamente te), y luego comprueba de vez en cuando las sesiones web activas de WhatsApp en su cuenta.

Si usted no sabe cómo hacerlo, basta con abrir WhatsApp e ir al menú Ajustes> WhatsApp Web / Desktop

(o(...)> WhatsAppWeb si se utiliza un terminal Android). Si una de las sesiones abiertas que sospecha que alguien conocido, presiona sobredesconexión de todos los ordenadores (y luego en Desconectar) para revocar la autorización a todos los equipos de la que se hizo el acceso a la web con WhatsApp tu cuentaDe esta forma, apagará todos los hocicos que, en ese punto, necesitarán escanear el código QR nuevamente con su teléfono inteligente para acceder a las conversaciones.copias clonadas de WhatsApp

Otra técnica para piratear WhatsApp

muy populares entre los cibercriminales es aquella que implica la instalación de una copia "clonado" de la aplicación. ¿Qué es una copia "clonada"? Te lo explicaré de inmediato.Spoofing la dirección MAC de su teléfono inteligente y la activación de WhatsApp con su número de teléfono, un atacante podría ser capaz de instalar WhatsApp en su teléfono inteligente, engañar a los sistemas de verificación de la aplicación y el acceso en un área no tocada a su cuenta.La dirección MAC, de hecho, es un código numérico que identifica de forma única todos los dispositivos que pueden conectarse a Internet y WhatsApp utiliza, junto con el número de teléfono para verificar la identidad de los usuarios.

Ahora, si alguien con habilidades informáticas de nivel medio-alto puede robar su teléfono inteligente y descubrir la dirección MAC del dispositivo (información libremente accesible desde el menú

información de cualquier sistema operativo), puede utilizar el sistema para ocultar la dirección MAC de su teléfono inteligente (por ejemplo.BusyBox y MacDirección fantasma para Android o iPhone SpoofMAC) y hacer que se vea el mismo que el suyo.En este punto, el "espía" de turno puede instalar una copia de WhatsApp en su teléfono móvil, activarlo usando su número de teléfono (enviando así los SMS con el código de verificación en su dispositivo) y acceder al servicio fingiendo usted, luego tiene acceso completo a sus conversaciones.CÓMO DEFENDER

- como acabamos de ver juntos, la clonación de la dirección MAC no es una operación muy compleja per se (suficiente para tener un conocimiento medio en TI para tener éxito), sin embargo para lograrlo debe obtener el acceso físico al teléfono inteligente de la víctima y necesita tener suficiente tiempo disponible.

Las medidas más útiles para evitar este tipo de riesgo son aquellos que llaman para el sentido común: Utilice un PIN seguro

y desactivar la visualización de los mensajes de texto en el teléfono inteligentepantalla de bloqueo (por lo que es imposible ver cualquier código confirmación enviada por WhatsApp sin desbloquear el teléfono).Para establecer un PIN seguro (y, por lo tanto, difícil de adivinar) en su teléfono inteligente, siga estas sencillas instrucciones.Si usted tiene un teléfono inteligente Android

-

- fue en el menú Ajustes> Seguridad> Bloqueo de pantallaelemento y seleccione el PIN para establecer una secuenciaPIN o la voz numérico para establecer un gesto.

Si tiene un iPhone- vaya al menú - Configuración> Touch ID and Codey seleccione el elemento

Change code voce.Estas son las instrucciones para desactivar la visualización de mensajes SMS en la pantalla de bloqueo.Si tiene un teléfono inteligente Android, vaya al menú

Configuración> Seguridad> Bloqueo de pantalla

- y configure su PIN o gesto. Luego, elijasolo ocultar el contenido confidencial

en la pantalla de bloqueo y listo.Si tiene un iPhone- vaya al menúConfiguración> Notificaciones> Mensajes - y desmarque la opciónMostrar en "Bloqueo de pantalla"

.¿Y si alguien, con habilidades informáticas más modestas, intenta activar una nueva copia de WhatsApp con su número?Sin una clonación previa de la dirección MAC, resultaría ser una operación bastante inútil. WhatsApp, de hecho, le permite asociar cada número de teléfono con solo un teléfono inteligente a la vez. Esto significa que el propietario legítimo de la cuenta podría volver a tener plena posesión de su identidad simplemente reactivando WhatsApp en su teléfono inteligente. El teléfono "spione" perdería automáticamente el acceso.

Aplicaciones LED Otro de los peligros a los que hay que ser muy cuidadosos de las así llamadas aplicaciones espía: aplicaciones, a menudo invisibles para el usuario, capaz de grabar

de hackers mensajes de WhatsApp compuestas en el teclado, la captura de imágenes de la pantalla del teléfono y enviar otra información a personas remotas.

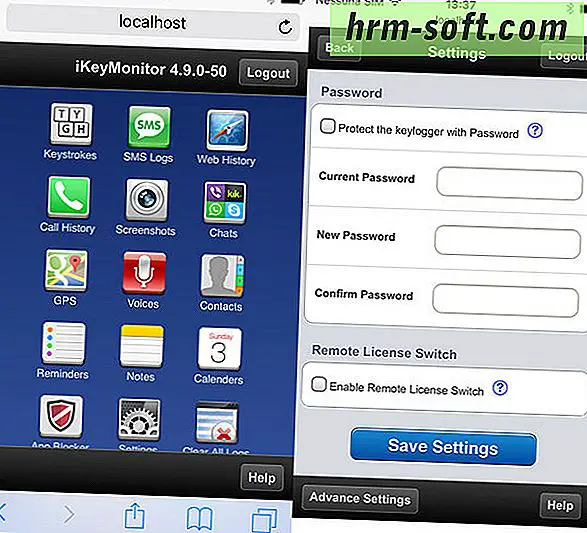

Las aplicaciones de este tipo que hay tantas:algunos super-profesionales, pagandiseñado con el claro propósito de espiar a los usuarios y otros, a menudo gratis, que sirven oficialmente para llevar a cabo las actividades de control de los padres

o del monitor el teléfono en caso de pérdida / robo pero que configurado correctamente puede convertirse en herramientas de espionaje en la ronda.Las aplicaciones LED más avanzados y más generalizadas en la mirada del tiempo en este iKeyMonitor que sea compatible con Android y iPhone y le permite espiar a todas las actividades: aplicaciones usan, intercambian mensajes, texto introducido en el teclado del teléfono, las llamadas y mucho más Puedes probarlo gratis por 3 días y luego cuesta $ 22.49 / mes.Entre las aplicaciones de control parental, sin embargo, señaloQustodio

(Android / iOS) y

tiempo de la pantalla (Android / iOS), que monitorear aplicaciones que se ejecutan en el teléfono y limitar su uso, a pesar de que no permite el seguimiento directo de los mensajes intercambiados dentro de WhatsApp. Para obtener más detalles, revisa mis publicaciones sobre cómo espiar un teléfono celular y cómo espiar a Android. ¿Cómo defender- para instalar una aplicación en su teléfono espiar el atacante de servicio debe tener acceso físico al dispositivo, y luego aplicar todos los consejos que te di antes (el uso de un PIN seguro en el primer lugar). Además, podrías intentar echarle un vistazo a la lista de aplicaciones instaladas en tu teléfono inteligente. Si encuentra nombres sospechosos, deséchelos de inmediato.Para ver la lista de aplicaciones instaladas en Android

-fue en el menú Ajustes> Aplicaciones

- ,

presiona el botón (...) situado en la parte superior derecha y seleccione el elemento Mostrarsistema en el menú que aparece. Luego vaya aConfiguración> Seguridad> Administradores de dispositivosy descubra qué aplicaciones se usan para administrar el dispositivo (las aplicaciones espía usualmente tienen este tipo de permiso). Si ha desbloqueado su teléfono inteligente a través de la raíz, vaya a la aplicaciónAplicación SuperSU y vea qué aplicaciones tienen permisos de raíz.Para ver la lista de aplicaciones instaladas en el iPhone-fue en el menú Ajustes> General> Uso del espacio y iCloudy presiona sobre las

de elemento de gestiónespacio de dispositivo en relación con el espacio. Luego, para verificar qué aplicaciones tienen permisos más avanzados, vaya aConfiguración> Perfil y Administración de dispositivos(si el menú "Gestión de perfiles y dispositivos") no está disponible, significa que ninguna aplicación tiene perfiles instalados y, por lo tanto, tiene permisos especiales.Desafortunadamente, como ya se mencionó, las aplicaciones de espionaje a menudo son invisibles a los ojos del usuario. Esto significa que estas aplicaciones se pueden instalar en su teléfono pero no aparecen en las listas de las que acabo de hablar. Para tratar de encontrar este tipo de aplicación, realice estos intentos.Abra el navegador utilizado habitualmente para navegar por Internet y visitar las direccioneslocalhost (por ejemplo

Chrome en Android y

- Safari en iOS.): 8888o localhost: 4444. Algunas aplicaciones espías usan estas direcciones para mostrar su panel de administración.Abra la pantalla de marcado del número de teléfono e ingrese el código* 12345. Algunas aplicaciones de espías usan este código especial para revelar y mostrar su panel de administración.Si mediante la práctica de estos consejos usted no ha conseguido los resultados y todavía estás convencido de que su teléfono está bajo control, la única solución que tiene a su disposición, lo siento, formatea el dispositivo y volver a instalar todo de nuevo. Para obtener más información sobre este procedimiento (¡drástico pero efectivo!) Consulte mis guías sobre cómo formatear Android y cómo restablecer el iPhone.